Ransomware: Grupos de hackers trocam o Cobalt Strike pelo Brute Ratel

- International IT

- 8 de jul. de 2022

- 3 min de leitura

Atualizado: 4 de dez. de 2023

Grupos de criminosos cibernéticos que coordenam operações de ransomware estão deixando de utilizar o Cobalt Strike e passando a adotar o Brute Ratel para evitar a detecção por EDR e soluções antivírus.

As equipes corporativas de segurança cibernética podem incluir funcionários que tentam violar redes corporativas (Red Team) e aqueles que se defendem ativamente contra elas (Blue Team). Ambas as equipes compartilham notas após compromissos para fortalecer as defesas de segurança cibernética de uma rede.

Uma das ferramentas mais populares entre os Red Teams é o Cobalt Strike, um kit de ferramentas que permite que invasores implantem "beacons" em dispositivos comprometidos para realizar vigilância remota de rede ou executar comandos.

Embora o Cobalt Strike seja um software legítimo, os cibercriminosos compartilham versões crackeadas online, tornando-o uma das ferramentas mais populares usadas por hackers e operações de ransomware para se espalhar lateralmente por redes corporativas.

Em 2020, Chetan Nayak, Ex-Red Team da Mandiant e CrowdStrike, lançou o Brute Ratel Command and Control Center (BRc4) como alternativa ao Cobalt Strike para testes de penetração.

Assim como o Cobalt Strike, o Brute Ratel é uma ferramenta de simulação de ataque que permite que os 'red teamers' implantem 'badgers' (semelhantes aos 'beacons' no Cobalt Strike) em hosts remotos. Esses 'badgers' se conectam de volta ao servidor de Comando e Controle do invasor.

Pesquisadores identificaram que os hackers estão se afastando do Cobalt Strike para usar o Brute Ratel como seu kit de ferramentas. Essa mudança de tática é significativa, pois o BRc4 foi projetado para evitar a detecção por EDR e soluções antivírus, com quase todos os softwares de segurança não detectando-o como malicioso.

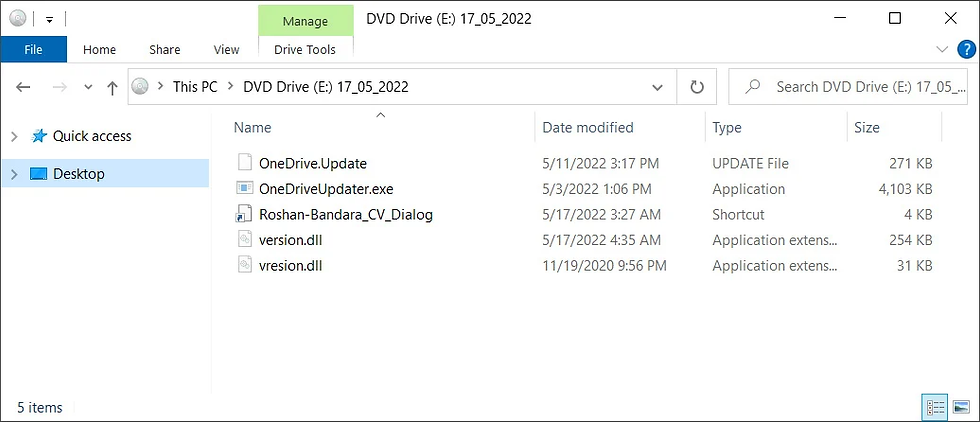

Em ataques suspeitos de estarem vinculados ao grupo de hackers patrocinado pela Russia, o APT29 (também conhecido como CozyBear e Dukes) são distribuídos ISOs maliciosos que supostamente contêm um currículo enviado.

No entanto, o arquivo de currículo 'Roshan-Bandara_CV_Dialog' é na verdade um atalho do Windows que inicia o arquivo OneDriveUpdater.exe.

Embora o OneDriveUpdater.exe seja um executável legítimo da Microsoft, o version.dll incluído que é carregado pelo programa foi modificado para atuar como um carregador para um 'badger' Brute Ratel, que é carregado no processo RuntimeBroker.exe.

Depois que o 'badger' Brute Ratel é carregado, os hackers podem acessar remotamente o dispositivo comprometido para executar comandos e se espalhar ainda mais na rede corporativa invadida.

Grupos de ransomware entram em ação

Atualmente, o Brute Ratel custa US$ 2.500 por usuário para uma licença de um ano, com os clientes obrigados a fornecer um endereço de e-mail comercial e serem verificados antes da emissão da licença. A página de preços do Brute Ratel explica:

Mas devido à natureza do software, só vendemos o produto para empresas registradas e indivíduos com um endereço de e-mail/domínio oficial após verificar o negócio e o histórico de trabalho da pessoa.

Como este é um processo de verificação manual, levanta a questão de como criminosos cibernéticos recebem licenças do software.

O desenvolvedor do Brute Ratel, Chetan Nayak, disse ao site BleepingComputer que a licença usada nos ataques relatados vazou por um funcionário descontente de um de seus clientes.

De acordo com o CEO da AdvIntel, Vitali Kremez, ex-membros do grupo de ransomware Conti começaram a adquirir licenças criando empresas americanas falsas para passar no sistema de verificação de licenciamento. Ele afirma:

Os criminosos por trás das antigas operações de ransomware Conti exploraram vários kits de teste de penetração além do uso do Cobalt Strike

Em um caso particular, eles obtiveram acesso ao kit Brute Ratel que foi usado para pós-exploração em ataques direcionados do BumbleBee loader.

Para obter acesso às licenças do Brute Ratel, os agentes de ameaças criam empresas americanas falsas que são usadas como parte do processo de verificação.

Também segundo o site BleepingComputer, o criador do Brute Ratel, Chetan Nayak, não respondeu aos questionamentos sobre o processo de verificação.

.

Conheça nossas soluções avançadas, robustas e seguras de NOC & SOC, Zero Trust, Next-Gen Firewalls, LGPD, Hardware, Monitoramento de Rede, Transferência de Arquivos Gerenciada, Consultoria de TIC, Treinamentos, Sustentação de Aplicações, Outsourcing, Licenciamento Geral e Help Desk