A internet das coisas ou internet of things (IoT) está em todo lugar, inclusive dentro da maioria das empresas. Há um lado extremamente positivo nisso, uma vez que a IoT tem ajudado empresas a tornar os funcionários mais produtivos e permitir que processos de negócios cruciais sejam executados de forma mais intuitiva e eficiente.

No entanto, a mesma tecnologia tem seu lado negativo, tornando as empresa mais vulneráveis. Como no caso Verkada, a startup de segurança de edifícios IoT que foi hackeada em 2021, expondo imagens de mais de 150.000 câmeras de vigilância.

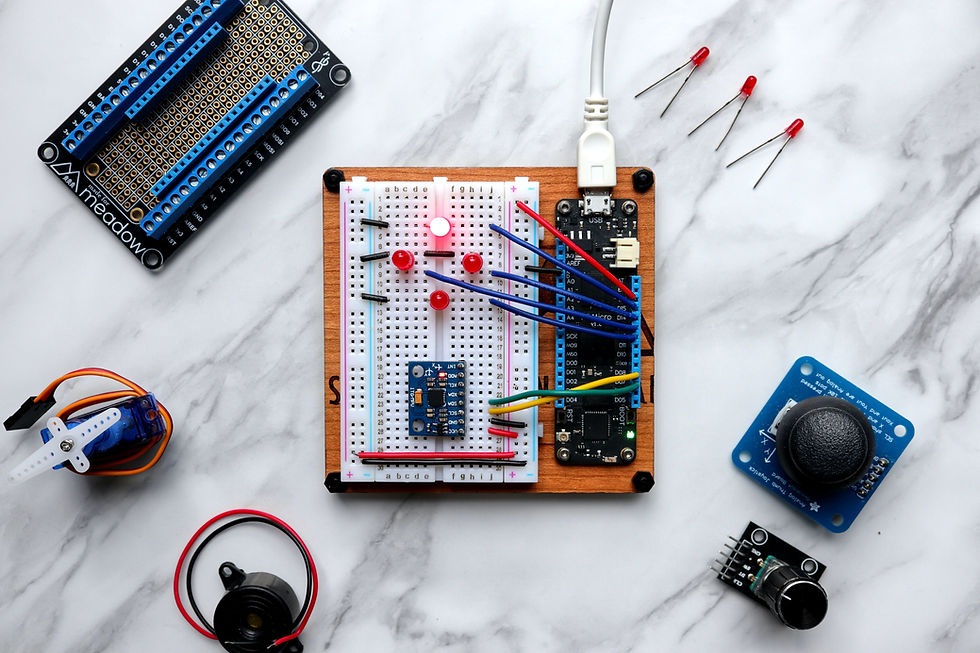

Nesse post exploraremos os usos mais comuns para IoT nas empresas e as vulnerabilidades que essa tecnologia pode criar.

Os vários tipos de IoT empresarial

Atualmente, é impossível imaginar um mundo sem IoT, principalmente nos ambientes corporativos. Podemos dividir o uso dessa tecnologia em três categorias:

Edifícios inteligentes: elevadores, termostatos, sistemas HVAC, hubs de iluminação inteligente e etc;

Escritórios inteligentes: leitores de crachás, câmeras, roteadores e etc;

Negócios inteligentes: equipamentos de conferência, TVs inteligentes, placas inteligentes, assistentes virtuais como Alexa e etc;

Embora esses dispositivos sejam úteis, eles também criam pontos fracos na segurança de rede das empresas.

Por exemplo, no caso Verkada, as câmeras de vigilância hackeadas deram aos invasores uma visão interna de diversas instalações, incluindo prisões, escolas, empresas e até mesmo a fabricante de automóveis Tesla. A Verkada havia afirmado que seus sistemas eram "virtualmente impossíveis de hackear", mas investigações revelaram que o problema estava na cultura corporativa pouco profissional que não levava em conta protocolos de segurança cibernética.

É importante ter em mente que existem falhas inatas na segurança IoT e que devemos tomar as medidas necessárias para proteger os dados confidenciais das empresas.

Por que a IoT é inatamente vulnerável?

Os dispositivos IoT possuem algumas falhas intrínsecas que os tornam um enorme risco de segurança:

A falta de padronização gera uma grande variedade de dispositivos

Abordagem de segurança fraca, incluindo senhas frágeis ou inexistentes

Arquitetura, firmware e software desatualizados

Um grande número de dispositivos aumenta a superfície e abre a possibilidade de ataques botnet

Hackers utilizam essas vulnerabilidades para obter acesso a esses dispositivos e mover-se lateralmente para invadir sistemas críticos e roubar informações sensíveis, confidenciais, propriedade intelectual ou outros ativos. Os criminosos cibernéticos também podem obter controle da rede corporativa e pedir resgate.

É comum que os fornecedores de soluções IoT utilizem como diferenciais a funcionalidade e facilidade de uso, muitas vezes lançando produtos no mercado para vencer a concorrência nesses quesitos, sem olhar para o panorama geral da segurança cibernética.

Hoje, com a disparada de casos de ransomware e de venda de IPs corporativos, fica claro que as empresas precisa pensar em maneiras para aumentar a segurança da internet das coisas.

Como proteger adequadamente dispositivos IoT?

1. Torne suas senhas mais inteligentes

A maioria das organizações usa as senhas padrão que vêm de fábrica em seus dispositivos IoT. Muitas vezes é difícil alterar as senhas devido ao grande número de dispositivos que as empresas precisam gerenciar e as interfaces geralmente não são claras e podem ser difíceis de usar. O ideal é que cada dispositivo tenha sua própria senha, dificultando que os invasores passem de um dispositivo para outro.

Dica: ao investir em novos dispositivos IoT, certifique-se de que será fácil alterar a senha periodicamente.

2. Aplique todas as atualizações/patches possíveis

O hardware IoT costuma ter uma vida útil curta, isso faz com que atualizações sejam inconsistentes, uma vez que os fabricantes podem sair do mercado ou os dispositivos podem perder o suporte. Ainda assim, fique atento aos patches de software ou firmware agora que ataques baseados em IoT de alto perfil se tornaram notícia e alguns fabricantes estão se aprimorando e lançando atualizações.

Dica: ao escolher novos dispositivos IoT, certifique-se de que o fabricante tenha incorporado um recurso que facilite atualizações.

3. Mova-se em direção à metodologia de confiança zero

Muitas organizações estão se movendo em direção a um modelo de confiança zero (Zero Trust) centrado no princípio “Nunca confie. Sempre verifique. ” Cada usuário é verificado antes de receber acesso com base no princípio de "privilégio mínimo", ou seja, o acesso só será dado para fins comerciais legítimos. Isso ajuda a evitar ataques laterais, mesmo após a invasão da rede. A segmentação de rede é outra maneira de impedir que usuários não confiáveis se movam lateralmente em sua organização.

Dica: para todos os novos dispositivos IoT, certifique-se de escolher produtos que possam oferecer suporte a uma arquitetura de rede de confiança zero (Zero Trust).

VEJA TAMBÉM: Zero Trust Network Access: A Evolução da VPN

Estabeleça padrões rígidos de segurança

Não é segredo que a maioria dos dispositivos IoT são pontos de vulnerabilidade de segurança. Ao comprar novos dispositivos, é essencial escolher fornecedores de confiança e reconhecidos por colocar a segurança em primeiro lugar. Porém, quando se trata de dispositivos que sua empresa já possui, você ainda pode e deve protegê-los.

Fonte: Check Point

Conheça nossas soluções avançadas, robustas e seguras de NOC & SOC, Zero Trust, Next-Gen Firewalls, LGPD, Hardware, Monitoramento de Rede, Transferência de Arquivos Gerenciada, Consultoria de TIC, Treinamentos, Sustentação de Aplicações, Outsourcing, Licenciamento Geral e Help Desk.